简介 movobfuscator 是一个通过将常规 x86 指令替换为等价的 mov 指令 来完成代码混淆的混淆器,得益于 mov 指令满足图灵完备性质,所有的指令都可以通过由 mov 指令组成的代码片段进行等价代换,同时保持程序逻辑不变。

由于 mov 混淆的特殊性,目前暂时没有较为高效的反混淆手段,现阶段如 demovobfuscator 等反混淆器可以完成初步的去混淆工作。

movobfuscator

如果要在 64 位系统上构建,必须有 32 位的 libc 库

1 apt-get install libc6-dev-i386

1 2 3 4 git clone https://github.com/xoreaxeaxeax/movfuscator

利用objdump查看混淆后的效果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 804a638: c7 05 64 51 3f 08 9c movl $0x85f519c,0x83f5164

demovobfuscator demovobfuscator混淆器我们可以本地构建也可以使用现成的 docker 镜像。

构建

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 1.libcapstone

1 2 3 git clone https://github.com/kirschju/demovfuscator.git

docker 我在本地构建的时候出了不少问题,即使本地构建成功也无法成功使用demovobfuscator。

后来发现了一个公开的 docker 镜像,索性就直接用 docker 了。

1 2 3 4 5 ❯ docker search demovfuscator

拉下来镜像之后就直接启动为容器使用就行了。

例题

2024YLCTF mmmmmmmov

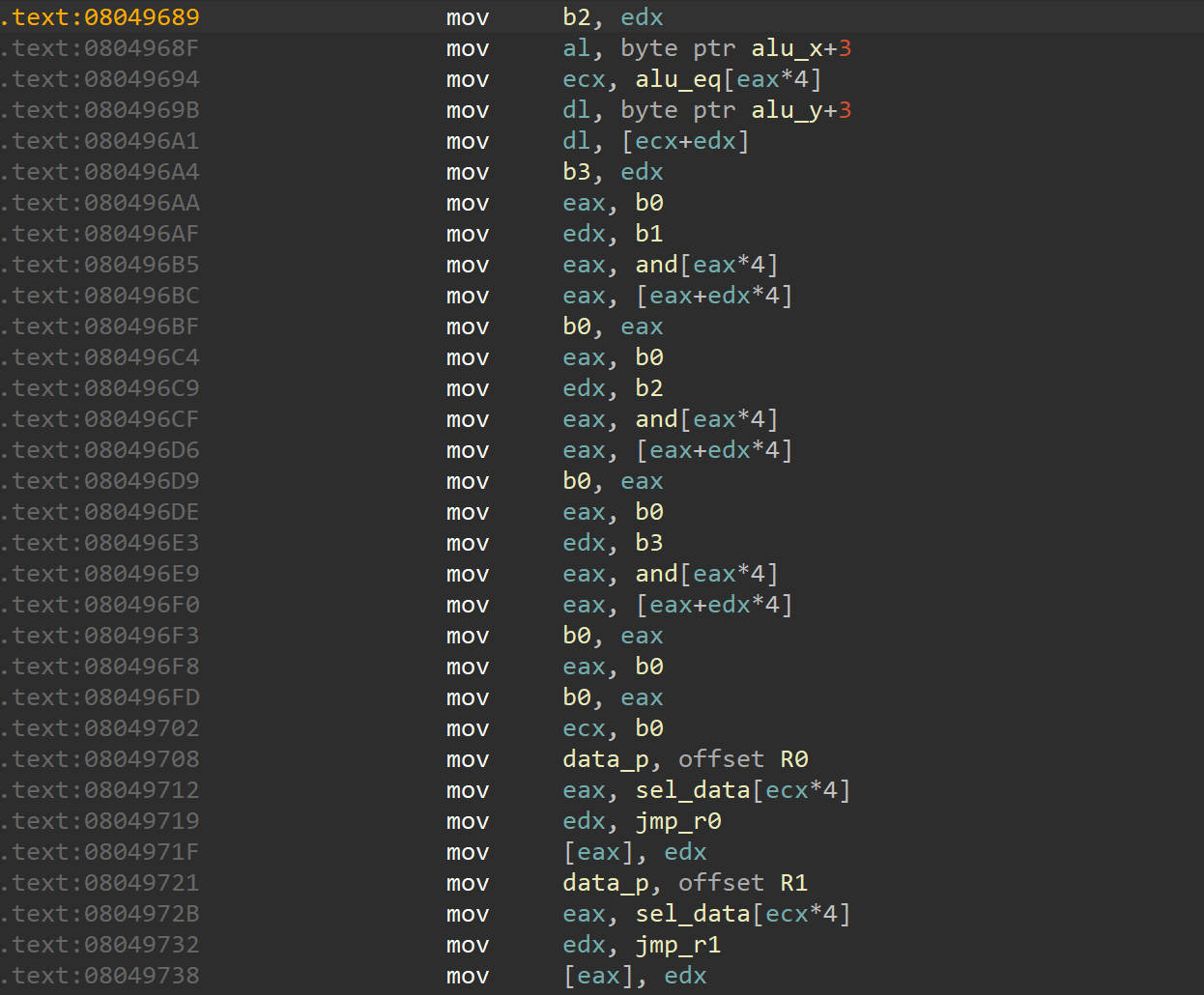

IDA打开,一眼望去全是mov指令。

一眼丁真,这是加了 movobfuscator 混淆。

我们需要通过 demovobfuscator 工具来去混淆。

使用 demovobfuscator 工具去混淆

1 2 3 4 5 6 # 将文件复制到 docker 容器 # 使用 demovobfuscator # 从容器复制文件到本地

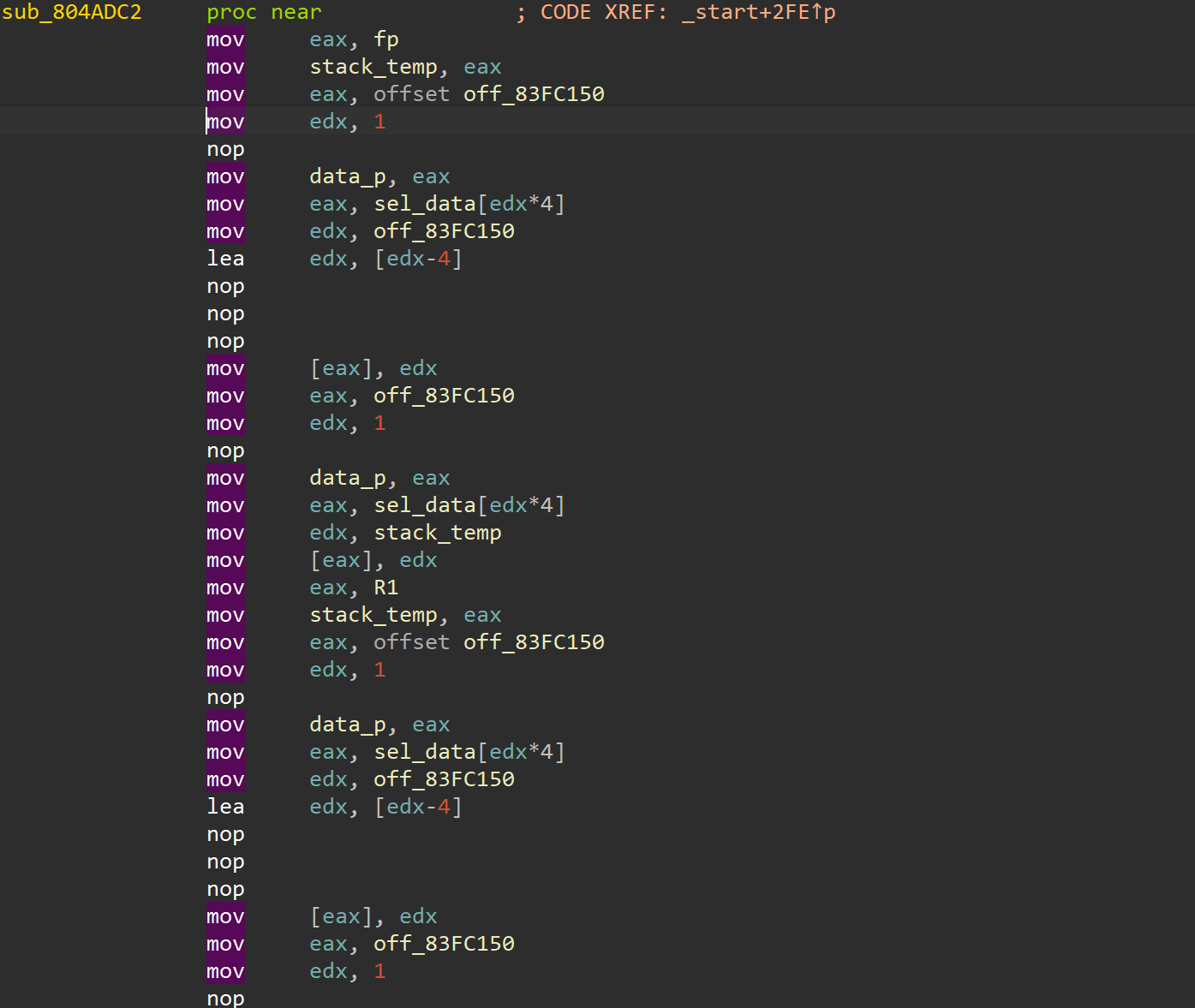

感觉效果不佳。。。

只能继续分析了

在函数窗口发现 AES 加密函数,判断一个程序是 AES 加密。

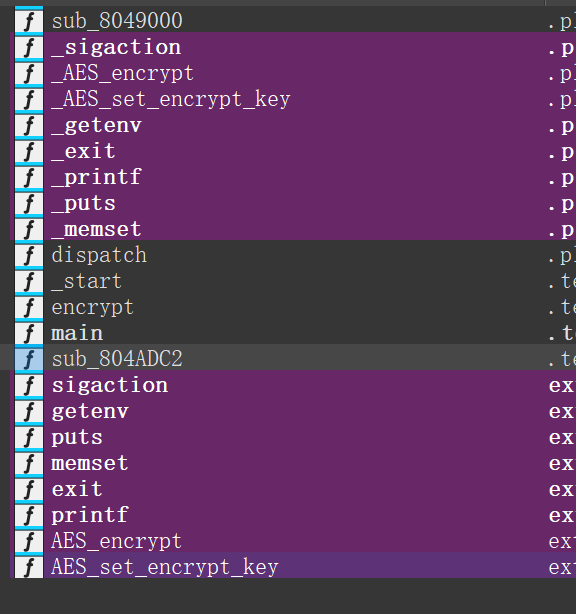

字符串窗口发现了一个疑似密钥的东西。

并且看到了获取 GZCTF_FLAG 字符。

跟进查看

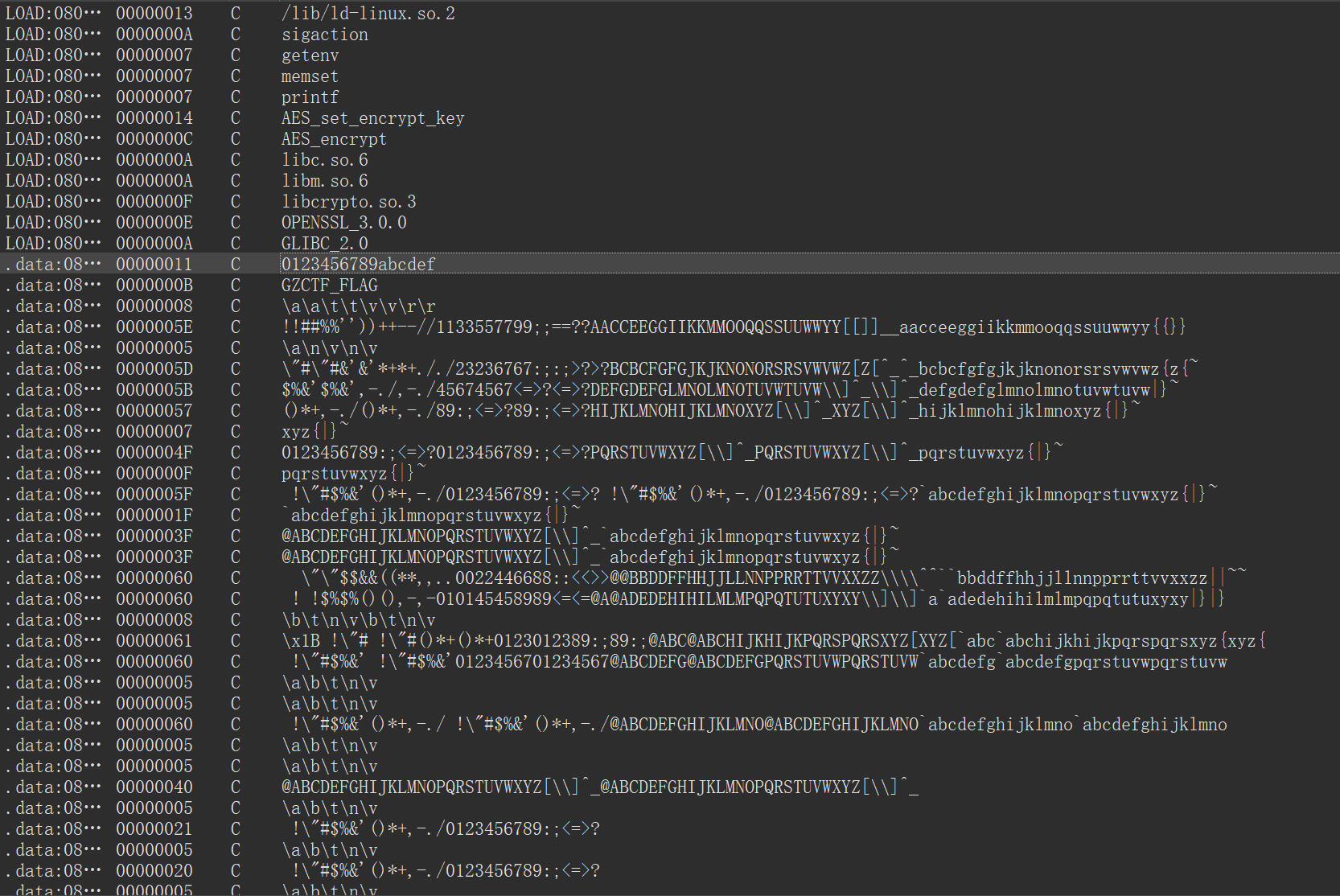

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 a = 0x7891d5ad8468ea8c9f46b26125d324ae 0xa0f17ec880ce6db9b117398dde4bf5a6 0x8e9dabf1d863df6209cad8928f483d5e b'' b'' b'' for i in b: 0x11 ) for i in b1: 0x22 ) for i in b2: 0x22 )

最后调用 AES_ECB 解密

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 from Crypto.Util.number import * from Crypto.Cipher import AES 0x7891d5ad8468ea8c9f46b26125d324ae 0xa0f17ec880ce6db9b117398dde4bf5a6 0x8e9dabf1d863df6209cad8928f483d5e b'' b'' b'' for i in b: 0x11 ) for i in b1: 0x22 ) for i in b2: 0x33 ) b'0123456789abcdef' ,1 ) print (d1,d2,d3)

Be the first person to leave a comment!